windows应急响应

windows应急响应

windows常见攻击归类

系统入侵

病毒木马、勒索软件、远控后门

web入侵

网页挂马、主页篡改、Webshell

网络攻击

DDOS攻击、DNS劫持、ARP欺骗

系统入侵响应

账号的检查

首先调用windows命令窗口,使用命令

1 | net user |

如果没有找到,有可能黑客在在进行权限维持的时候进行了使用了隐藏账户。此时直接使用

管理员权限进入注册表编辑器

lusrmgr.msc,进入注册表

计算机\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account, 查看Users表项与net user表项中的项数量是否一致

查看当前登录到计算机上的用户会话信息:

query user

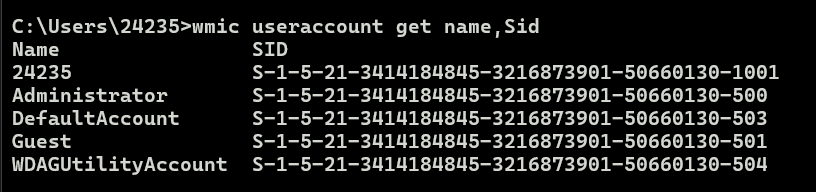

系统用户信息的查询,若两个账号的 SID相同,则存在克隆账号:

wmic useraccount get name,Sid

账号登录时间:

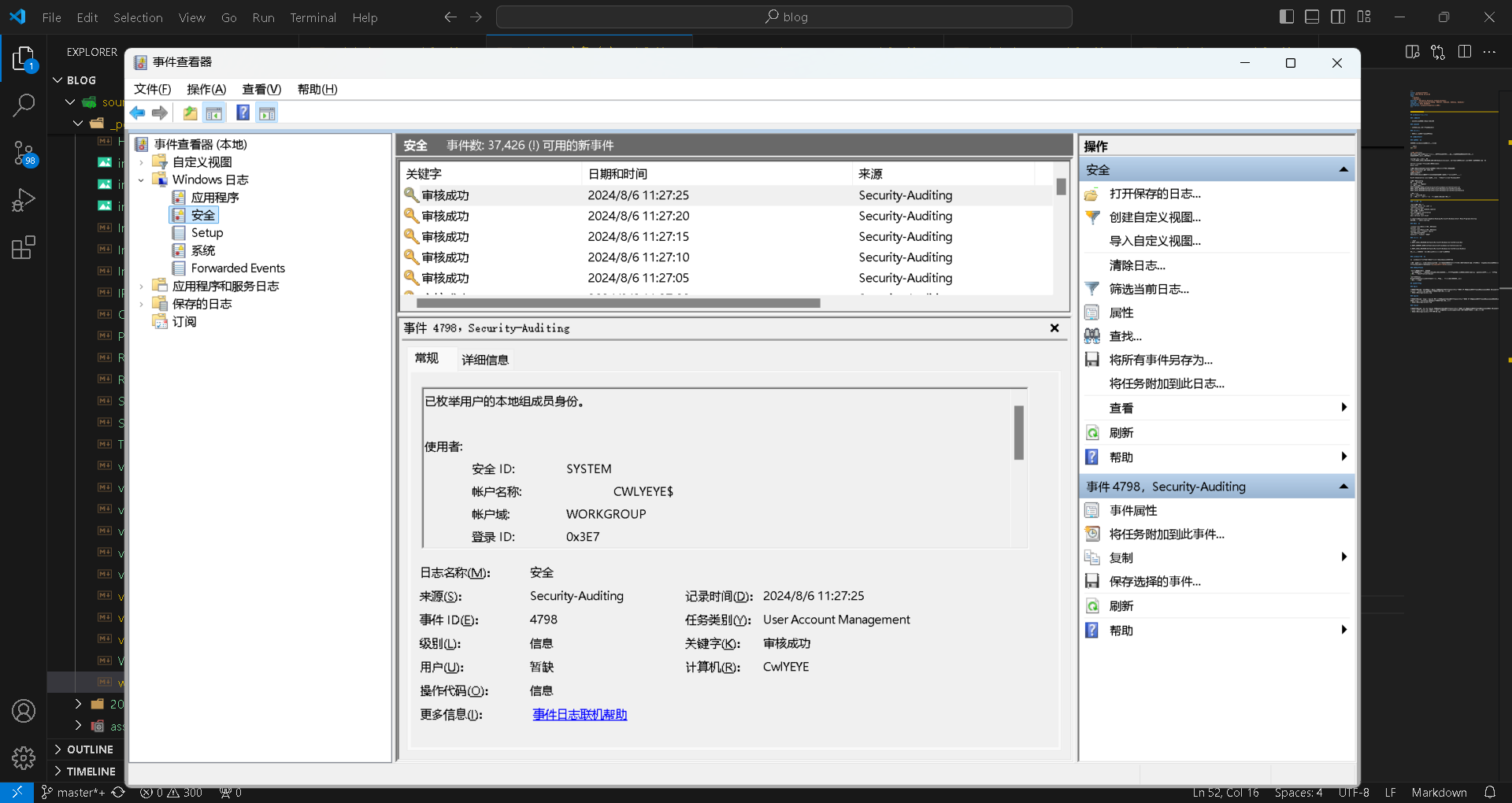

可以结合Windows系统日志,排查管理员账号是否存在异常登录时间和行为

Win+R 输入eventvwr.msc回车运行,打开事件查看器,查看Windows日志

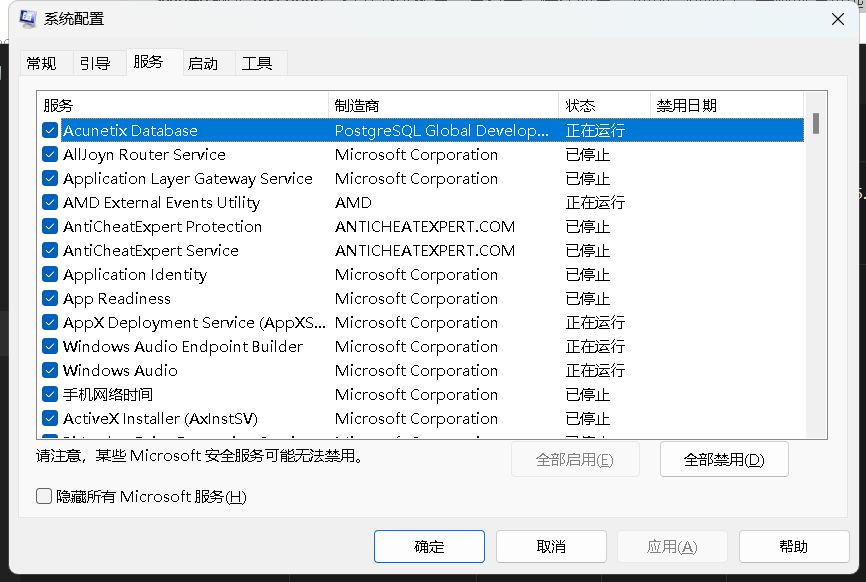

系统配置msconfig

运行 - msconfig

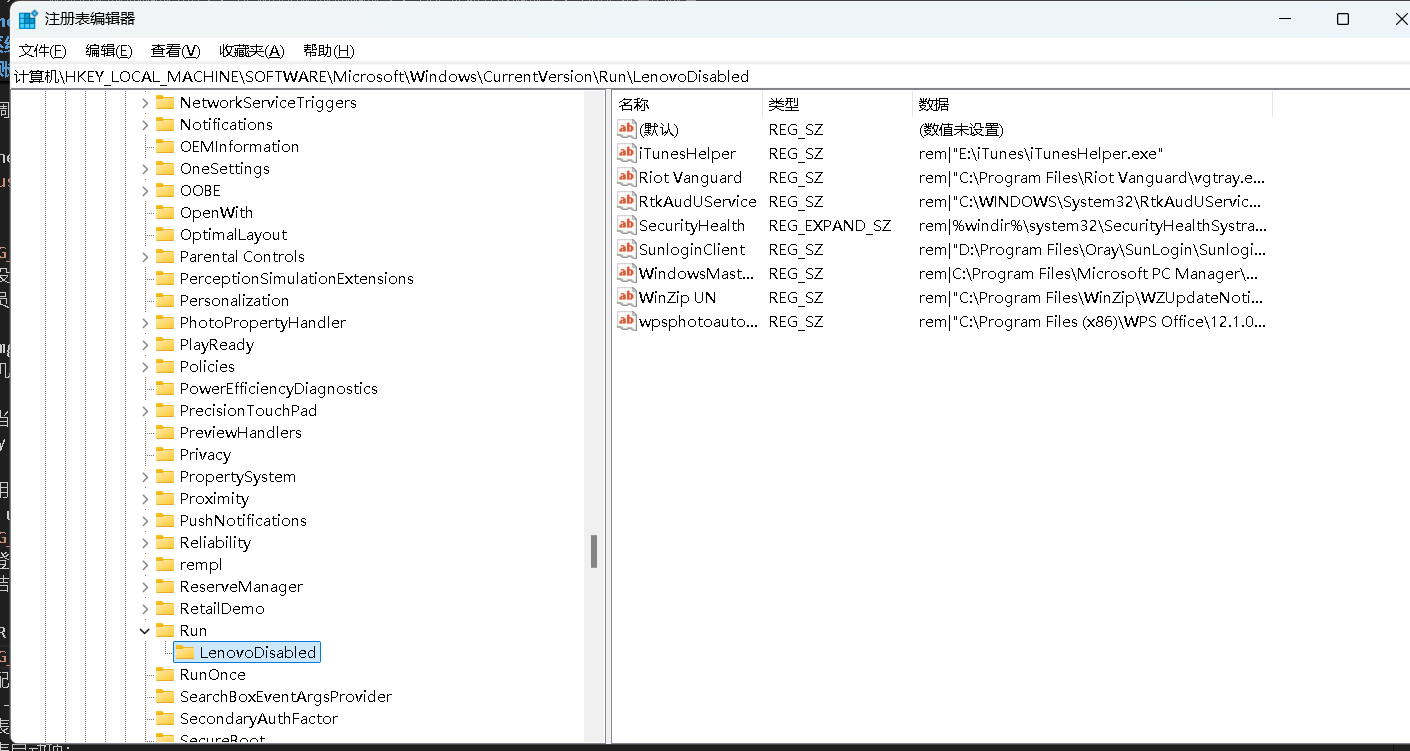

注册表运行 - regedit

注册表启动项:

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

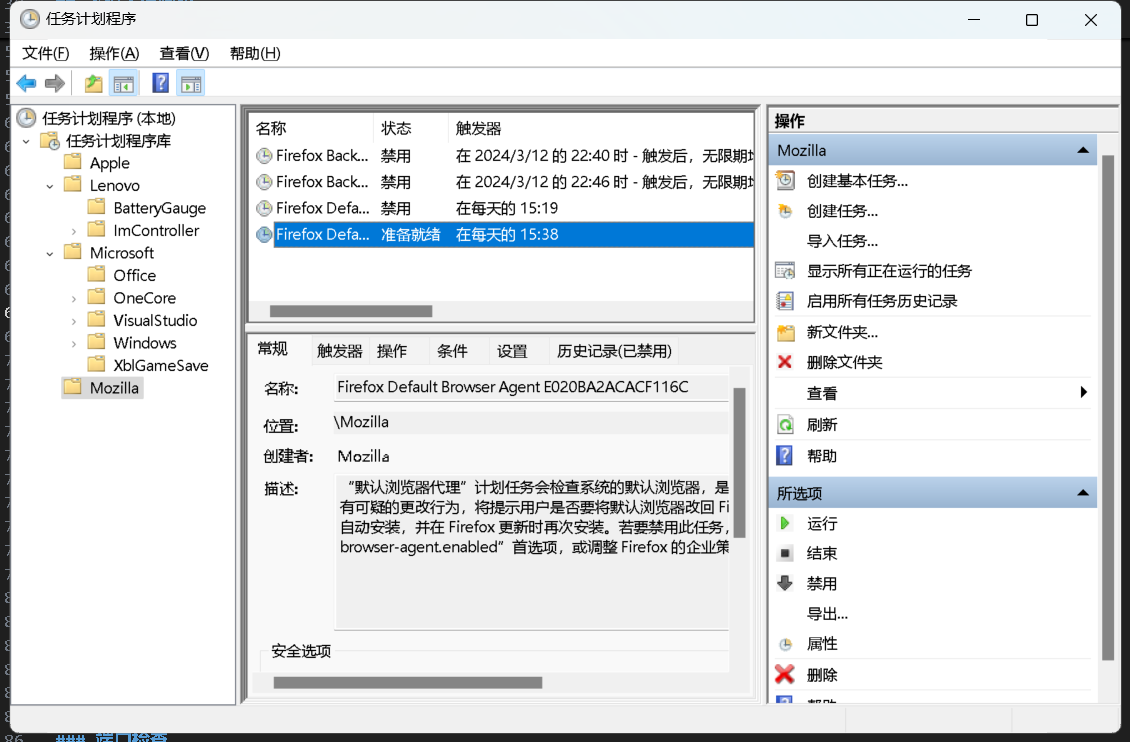

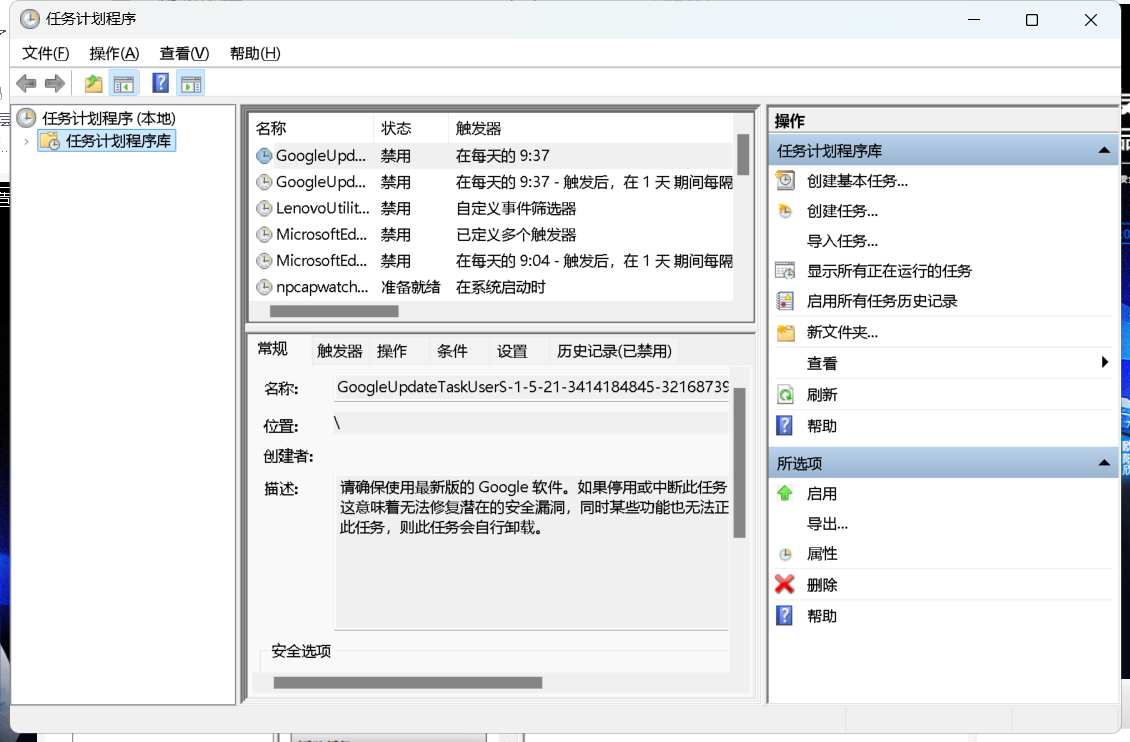

计划任务:

运行 - taskschd.msc

打开计划任务 - 查看属性,检测是否存在可疑的计划任务

启动项检查

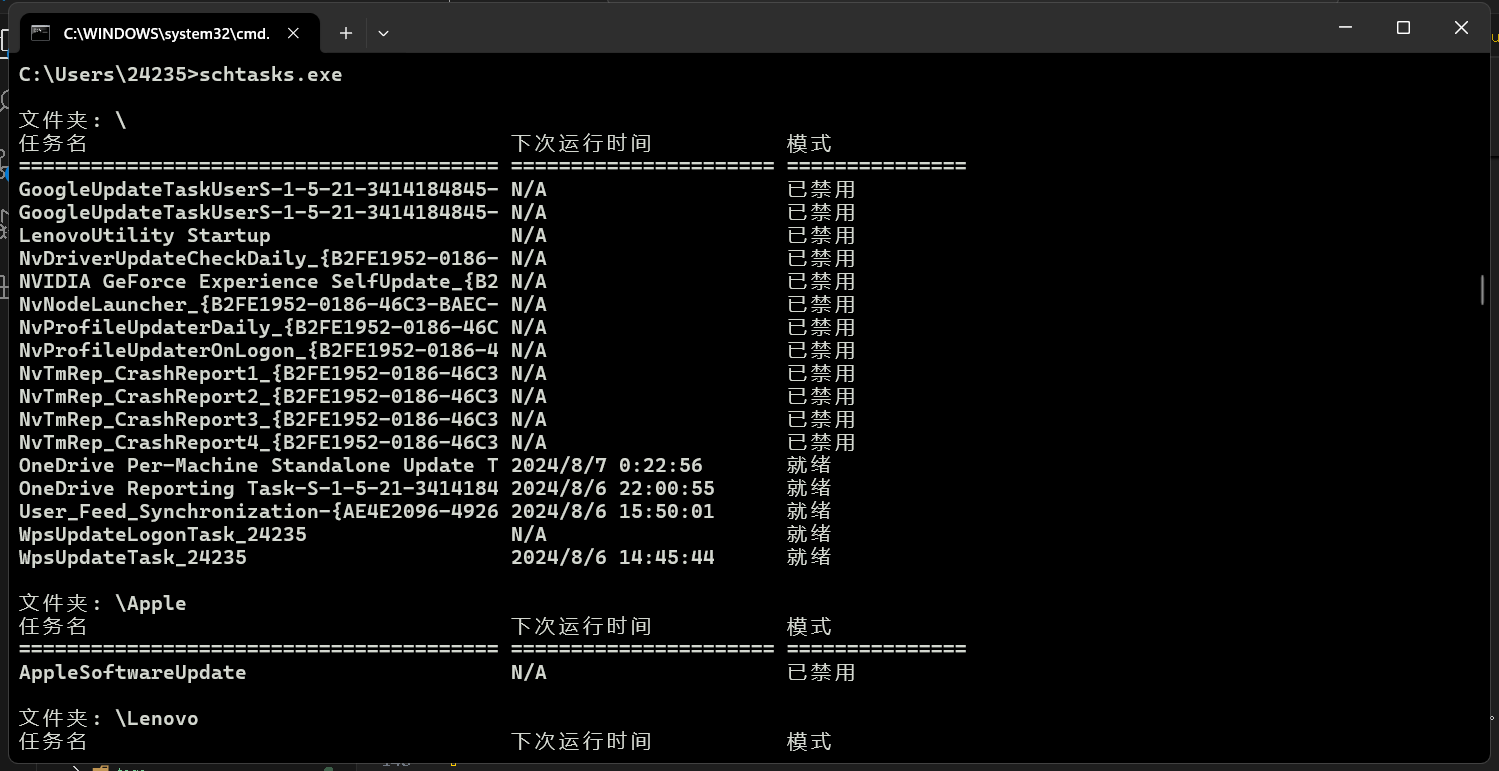

查看系统计划任务

schtasks /query /fo LIST /v

查看程序启动信息

wmic startup get command,caption

查看系统开机时间

net statistics workstation

查看主机服务信息

wmic service list brief

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

或者运行 - shell:startup

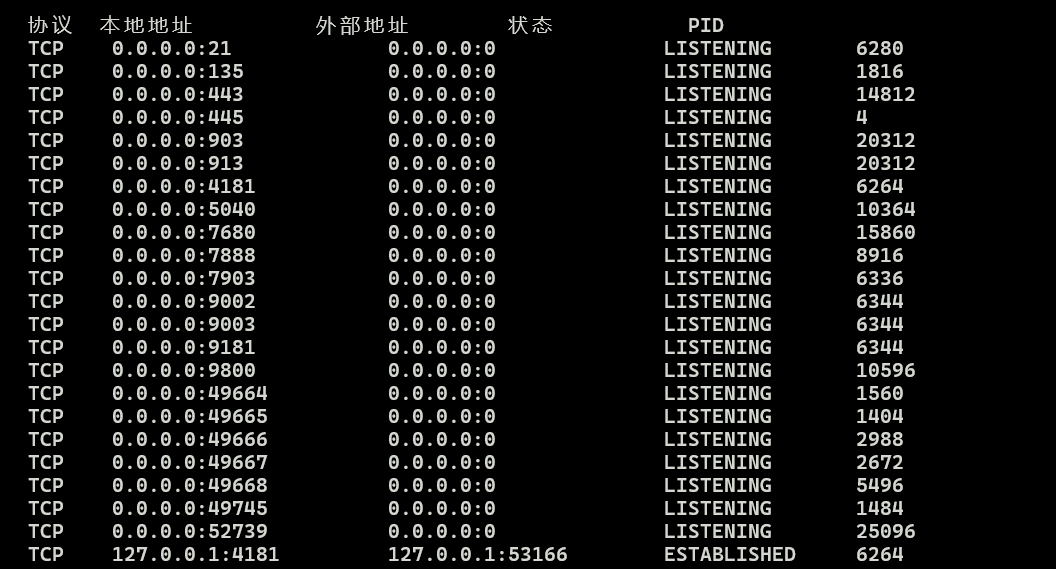

端口检查

查看服务器端口连接情况,判断是否有远程连接、可疑连接。

显示当前活动的网络连接和端口信息,定位可疑的ESTABLISHED(表示端口建立了连接)

netstat -ano

显示当前活动的网络连接和端口信息

netstat -ano | findstr “port”

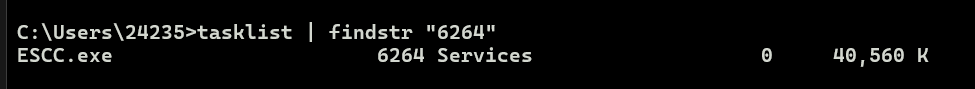

查看端口对应的PID

tasklist | findstr “4020”

进程检查

- 没有签名验证信息的进程

- 有描述信息的进程

- 进程的属主

- 进程的路径是否合法

- CPU 或内存资源占用长时间过高的进程

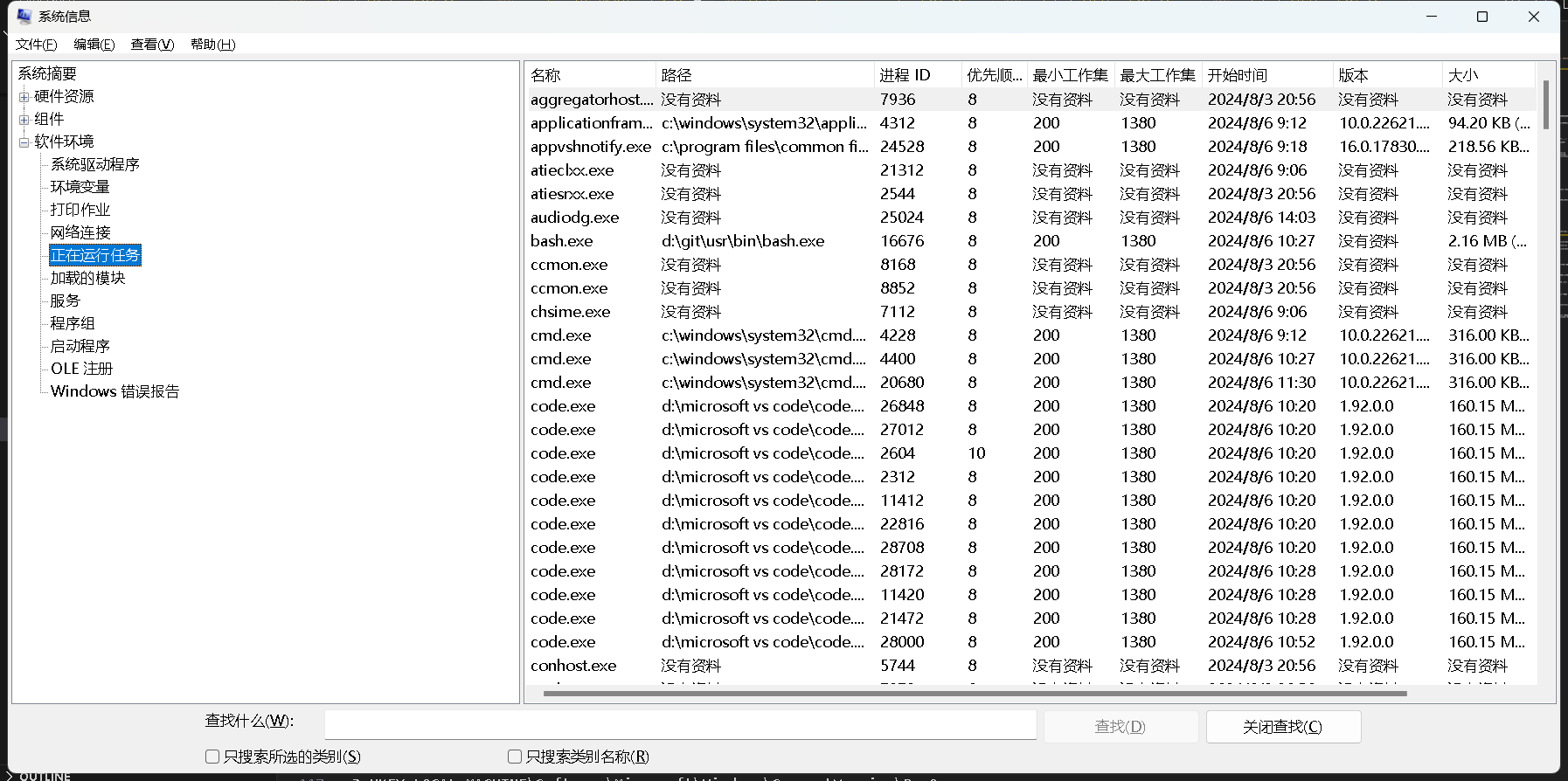

Win+R输入msinfo32,依次点击“软件环境→正在运行任务”就可以查看到进程的详细信息,比如进程路径、进程ID、文件创建日期、启动时间等。

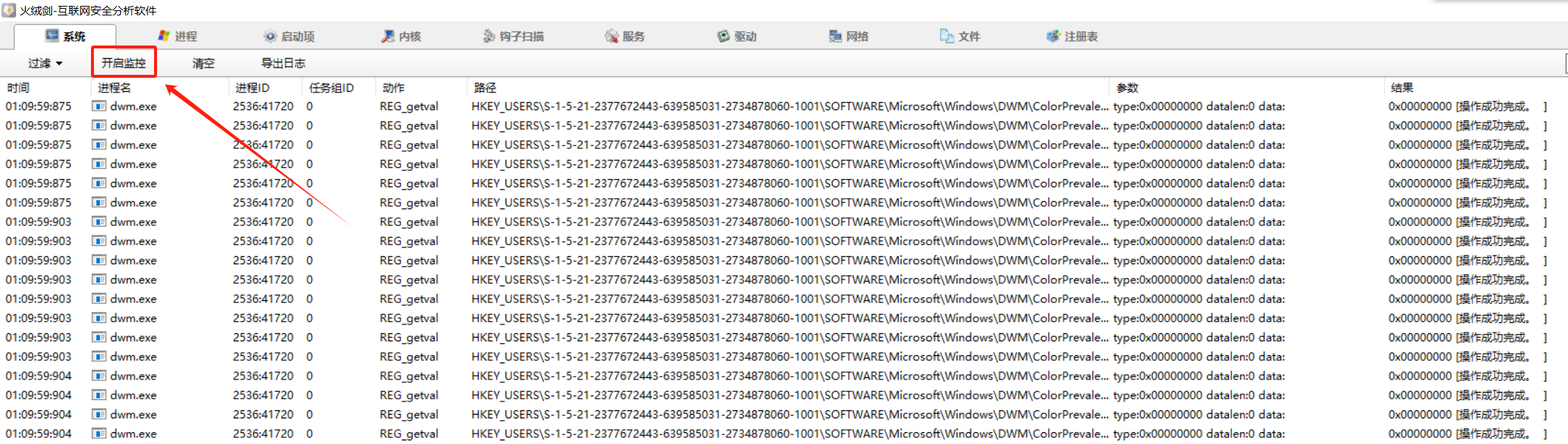

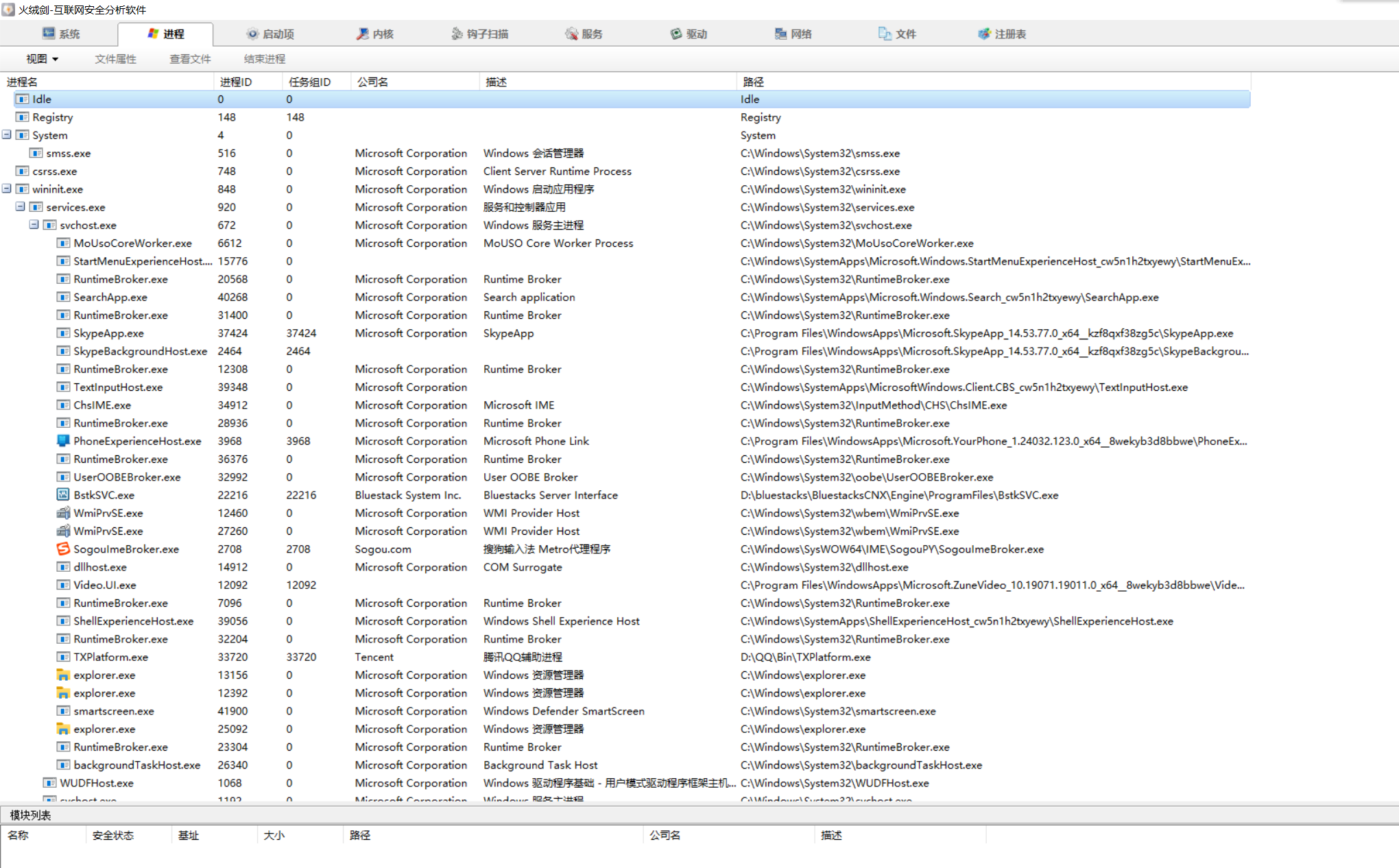

也可以使用火绒剑(HRSword.exe),开启监控,重点关注没有签名信息的进程。

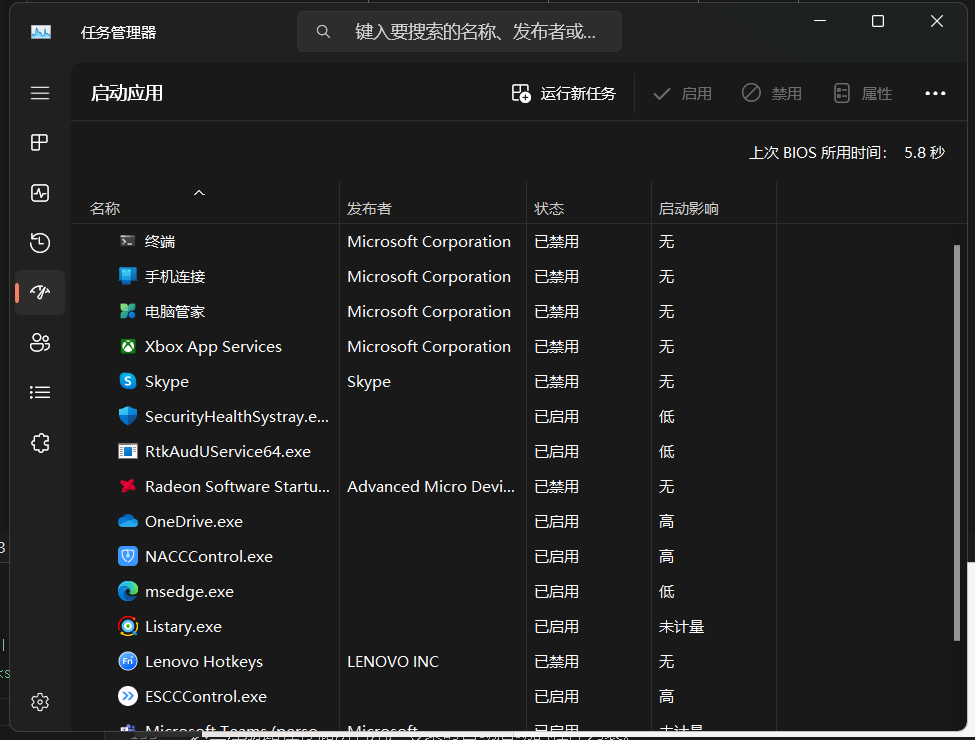

自启动检查

早期服务器排查

早期的Windows服务器,登录服务器,单击【开始】>【所有程序】>【启动】,默认情况下此目录在是一个空目录,确认是否有非业务程序在该目录下。系统配置排查

Win+R输入 msconfig,打开系统配置,查看是否存在命名异常的启动项目,是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件。(注意可以隐藏微软自带的服务)注册表排查

1 | 1.HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run |

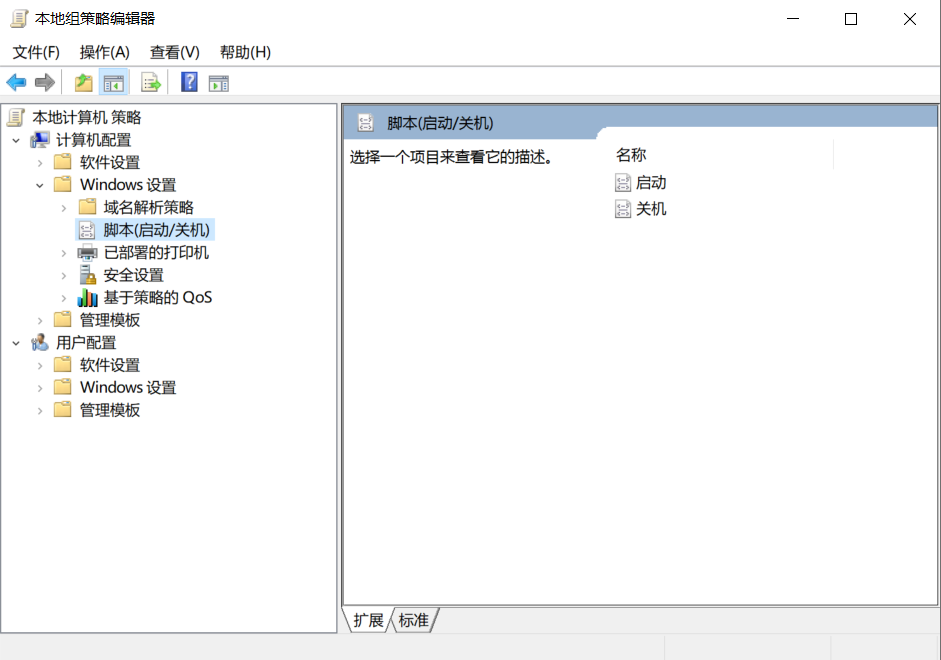

- 可疑脚本排查

Win+R输入gpedit.msc查看组策略中是否存在可疑脚本。

计划任务排查

排查服务器上是否存在可疑的计划任务。

打开控制面板,以小图标的方式查看,点击管理工具,找到任务计划程序,查看计划任务属性,便可以发现木马文件的路径。

Win+R输入cmd,然后输入schtasks.exe,查看服务器是否存在与其他服务器之间的会话或计划任务,如有,则确认是否为正常业务。(注意,在一些比较老的Windows服务器上该命令可能为at)

windows事件检查

打开windows本身自带的事件查看器,审核windows安全日志。

值得一提的是每一个ID都会有相对应的一个事件。比如可以Ctrl+f直接搜索4720的ID,因为4720意味着有新的windows账号的创建事件。

详细windows日志事件介绍查看windows日志事件ID

文件痕迹排查

排查服务器上是否存在可疑目录及文件。

查看用户目录,新建账号会在这个目录生成一个用户目录,查看是否有新建用户目录。

Window 2003服务器 :C:\Documents and Settings

Window 2008R2服务器:C:\Users\查看用户最近的打开的文件

检查用户最近打开过的文件,并对可能可疑的文件进行详细分析。如果发现可疑文件,将其上传到病毒库平台进行进一步分析运行 - %UserProfile%\Recent

查看临时目录

Windows临时目录在安全应急响应中用于分析和检测潜在的恶意文件和活动运行 - %tmp%

web日志分析

Nginx

访问日志记录了所有请求到达 Nginx 并得到响应的详细信息,包括客户端 IP 地址、请求时间、请求方法、请求的 URL、响应状态码等。在Nginx 的配置文件中,通常通过 access_log 指令指定访问日志的路径和格式。

默认路径:logs/access.log

Apache

访问日志记录了所有到达 Apache 服务器并得到响应的请求详细信息,包括客户端 IP 地址、请求时间、请求方法、请求的URL、响应状态码等。在 Apache 的配置文件中,通过 CustomLog 指令指定访问日志的路径和格式

默认路径:logs/access.log

Tomcat

访问日志记录了所有进入 Tomcat 并得到响应的请求详细信息,包括客户端 IP 地址、请求时间、请求方法、请求的 URL、响应状态码等。在Tomcat 的配置文件中,通过修改 server.xml 文件中< Host >元素下的 AccessLogValve来配置访问日志的输出路径和格式。

默认路径:logs/access.YYYY-MM-DD.log

webshell自动化查杀

使用webshell专杀攻击,选择具体站点路径进行 webshell 查杀,建议同时使用两款或以上的专杀工具进行查杀,可相互补充规则库的不足。

常见的webshell查杀工具:

- D盾_Web查杀:阿D出品,使用自行研发不分扩展名的代码分析引擎,能分析更为隐藏的 WebShell 后门行为。兼容性:只提供 Windows 版本。

- 河马在线查杀:专注 WebShell 查杀研究,拥有海量 WebShell 样本和自主查杀技术,采用传统特征+云端大数据双引擎的查杀技术。查杀速度快、精度高、误报低。兼容性:支持 Windows、Linux,支持在线查杀。

- Web Shell Detector:Web Shell Detector 具有 WebShell 签名数据库,可帮助识别高达 99% 的 WebShell。兼容性:提供 PHP、Python 脚本,可跨平台,在线检测.

- CloudWalker(牧云)一个可执行的命令行版本 Webshell 检测工具在线demo。目前,项目已停止更新。兼容性:提供 Linux版本,Windows 暂不支持。